一、简介

现在 Docker 作为一种轻量级的容器化技术,已经被广泛应用于开发、测试和生产环境。为了更方便地管理 Docker 容器,有时候我们需要远程访问 Docker 守护进程,例如:Portainer 远程管理容器的时候。但是,远程访问会带来安全风险,因此开启加密的远程访问显得尤为重要。

二、生成TLS证书

- 创建工作目录

mkdir -p ~/certs

cd ~/certs

- 生成CA证书

openssl genrsa -aes256 -passout pass:$yourpassword -out ca-key.pem 4096

openssl req -new -x509 -days 3650 -key ca-key.pem -sha256 -out ca.pem -passin pass:$yourpassword -subj "/CN=ca"

$yourpassword 需要替换为你自己的密码

- 生成服务器证书

openssl genrsa -out server-key.pem 4096

openssl req -subj "/CN=$your_server_hostname_or_ip" -new -key server-key.pem -out server.csr

echo subjectAltName = DNS:$your_server_hostname_or_ip,IP:$your_server_ip > extfile.cnf

echo extendedKeyUsage = serverAuth >> extfile.cnf

openssl x509 -req -days 3650 -sha256 -in server.csr -CA ca.pem -CAkey ca-key.pem -CAcreateserial -out server-cert.pem -extfile extfile.cnf -passin pass:$yourpassword

$your_server_hostname_or_ip 替换为IP或者域名

$your_server_ip 替换为IP

$yourpassword 替换为上面输入的密码

- 生成客户端证书

openssl genrsa -out key.pem 4096

openssl req -subj '/CN=client' -new -key key.pem -out client.csr

echo extendedKeyUsage = clientAuth > extfile-client.cnf

openssl x509 -req -days 3650 -sha256 -in client.csr -CA ca.pem -CAkey ca-key.pem -CAcreateserial -out cert.pem -extfile extfile-client.cnf -passin pass:$yourpassword

$yourpassword 替换为上面输入的密码

- 删除不需要的文件以及设置文件权限

rm -rf server.csr extfile.cnf client.csr extfile-client.cnf ca.srl

chmod -v 0400 ca-key.pem key.pem server-key.pem

chmod -v 0444 ca.pem server-cert.pem cert.pem

三、配置docker启动参数

- 在启动服务文件中添加参数

# 注释原本的启动命令

#ExecStart=/usr/bin/dockerd -H fd:// --containerd=/run/containerd/containerd.sock

ExecStart=/usr/bin/dockerd --tlsverify --tlscacert=/${you_path}/ca.pem --tlscert=/${you_path}/server-cert.pem --tlskey=/${you_path}/server-key.pem -H=fd:// -H=tcp://0.0.0.0:2375

${you_path} 替换为实际证书文件的路径。

- 重新加载并重启Docker服务

sudo systemctl daemon-reload

sudo systemctl restart docker

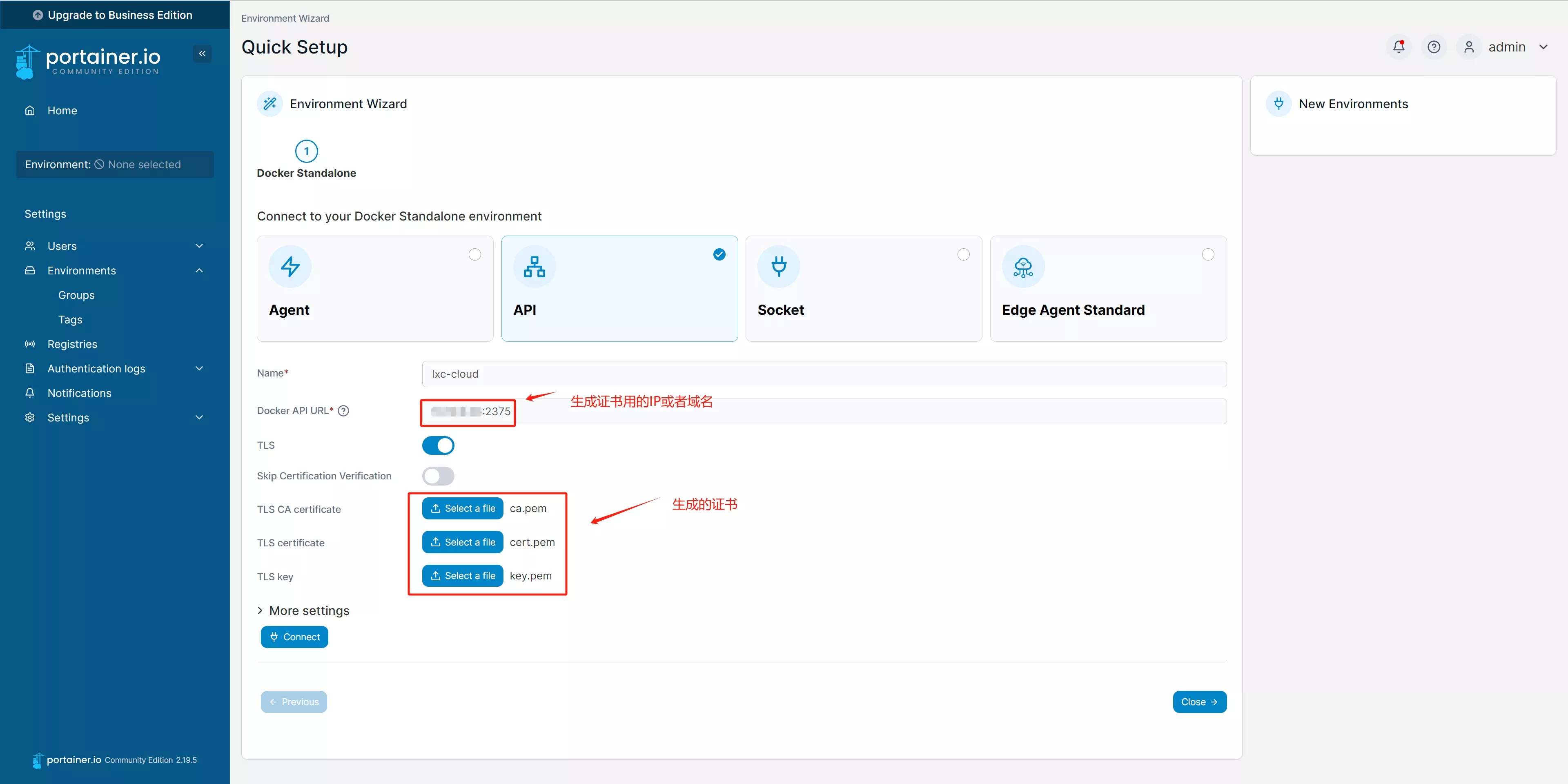

四、Portainer 远程访问

- 进入配置页

依次点击

Environments> 右上角Add environment按钮 > 选择Docker Standalone> 选择API

- 输入信息

评论区